В этой статье я расскажу, как сбросить пароль учётной записи администратора (или создать новую) без использования дополнительных программ. Вам понадобится только установочный диск Windows 7 или диск восстановления системы. Этот способ следует применять, если стандартными способами сбросить пароль нет возможности, например когда утерян пароль от единственной учётной записи. О стандартных методах и о сбросе с помощью стороннего ПО читайте по ссылкам вдополнительных сведениях.

- Этап №1 - Настройка запуска командной строки перед экраном входа в Windows

- Этап №2 - Сброс пароля или создание нового пользователя, и вход в систему

- Как это работает?

Этап №1 - Настройка запуска командной строки перед экраном входа в Windows

- Загрузитесь с установочного диска Windows 7 или с диска восстановления.Примечание. Если у Вас нет установочного диска или диска восстановления, но имеется LiveCD с Windows PE или на другом разделе жесткого диска установлена ещё одна Windows, Вы можете воспользоваться ими - переходите к пункту №3.

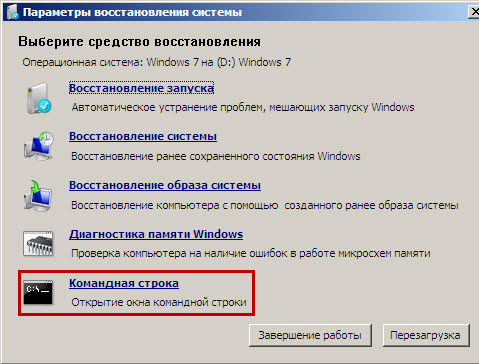

- В окне выбора языковых параметров нажмите Далее ---> [только при загрузке с установочного диска] щелкните Восстановление системы---> Далее ---> Командная строка.

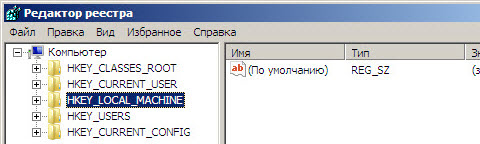

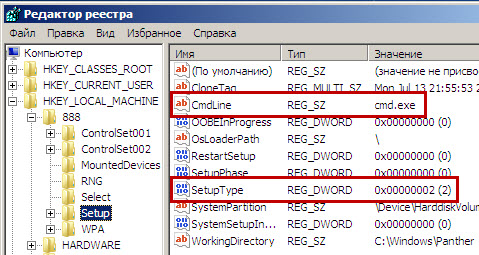

- Выделите раздел HKEY_LOCAL_MACHINE, как показано на рисунке ниже. Затем из меню Файл выберите пункт Загрузить куст.

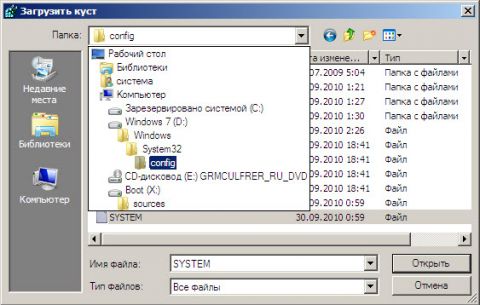

- Перейдите на диск, где установлена Windows 7 (буква может отличаться от привычной С), и откройте файл:

<буква_диска>:\Windows\System32\config\SYSTEM

Примечание. В некоторых случаях диск с ОС может быть не виден среде восстановления, в этом случае на шаге 2 необходимо загрузить драйвер. Понадобится тот же драйвер, который использовался при установке ОС.

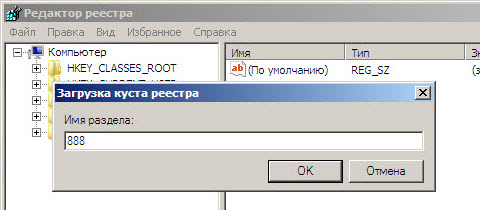

Примечание. В некоторых случаях диск с ОС может быть не виден среде восстановления, в этом случае на шаге 2 необходимо загрузить драйвер. Понадобится тот же драйвер, который использовался при установке ОС. - Введите произвольное имя для загружаемого раздела. В примере - 888.

- Перейдите в раздел

HKEY_LOCAL_MACHINE\888\Setup

Затем щелкните два раза по параметру:- CmdLine, введите cmd.exe и нажмите ОК.

- SetupType, замените 0 на 2 и нажмите ОК.

- Выделите раздел 888 в HKEY_LOCAL_MACHINE, затем из меню Файл выберите пункт Выгрузить куст.

- Извлеките установочный диск, закройте редактор реестра и командную строку, нажмите Перезагрузка в окне параметров восстановления.

Этап №2 - Сброс пароля или создание нового пользователя, и вход в систему

После перезагрузки продолжайте обычный вход в Windows 7. Перед входом в систему Вы увидите окно командной строки.

Сброс пароля

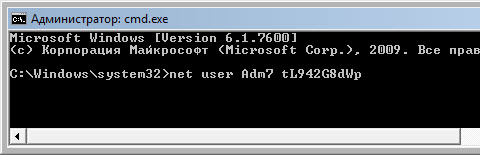

Для сброса пароля введите следующую команду и подтвердите её выполнение клавишей Enter:

net user имя_пользователя новый_пароль

Важно! Если имя или пароль содержат пробелы, вводите их в "кавычках".

На рисунке ниже для пользователя Adm7 задается пароль tL942G8dWp.

Если Вы забыли имя учетной записи, введите команду net user без параметров, чтобы отобразить все имеющиеся учётные записи.

Создание новой учётной записи

Если у вас нет ни одной учетной записи администратора, такую можно легко создать. Для этого последовательно введите приведенные ниже команды, нажимая после каждой клавишу Enter.

Для русской (локализованной) Windows:

net user имя_пользователя пароль /add net localgroup Администраторы имя_пользователя /add net localgroup Пользователи имя_пользователя /delete

Для английской Windows:

net user имя_пользователя пароль /add net localgroup Administrators имя_пользователя /add net localgroup Users имя_пользователя /delete

Команды последовательно выполняют следующие действия:

- Создание нового пользователя.

- Добавление пользователя в группу Администраторы (Administrators).

- Удаление пользователя из группы Пользователи (Users).

Если Вы хотите установить для всех учетных записей бессрочное действие пароля, введите в конце команду:

net accounts /maxpwage:unlimited

По окончании ввода закройте окно командной строки.

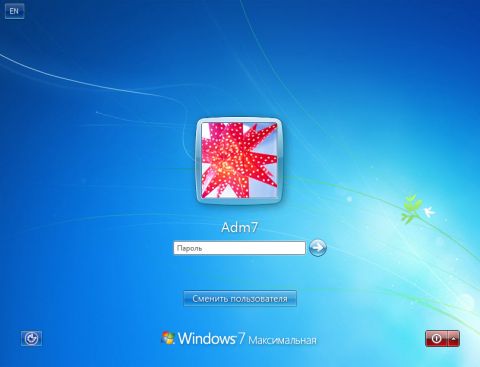

Вход в систему

Теперь у Вас есть учетная запись с правами администратора и новым паролем. Просто выберите пользователя и выполните вход в Windows:

Как это работает?

Для изменения параметров пользователей необходим доступ к панели управления Windows или командной строке, запущенной с правами администратора из Windows. Поскольку вход в систему заблокирован, изменения надо произвести до входа.

Для этого на первом этапе мы входим в редактор реестра среды восстановления и подгружаем в него часть реестра (куст) установленной Windows 7. С помощью параметра SetupType мы указываем, что перед следующим входом в Windows надо выполнить команду из параметра CmdLine, а вCmdLine указываем командную строку (cmd.exe). Эти параметры изначально предназначены для выполнения административных задач во время автоматической установки Windows, но мы их используем в своих целях. После этого куст реестра выгружается и компьютер отправляется на перезагрузку. Дальше всё просто - в появившемся окне командной строки производим необходимые операции с пользователями и входим в Windows.

Приятного использования!